恶意软件是指那些能够危害计算机设备功能、窃取数据、监视用户并造成混乱的破坏性软件程序,具体可细分为间谍软件、勒索软件、病毒程序、僵尸网络、恶意广告、键盘记录程序和木马软件等。这些恶意软件通常会通过易受攻击的软件、文件共享、网站、广告、电子邮件附件或恶意链接进行传播。

尽管很多企业为了应对恶意软件威胁已经采取了大量措施和工作,但是每天都会有新的恶意软件样本不断被检测到。这些层出不穷的恶意软件能够轻松绕过组织已有的防护措施,对组织的数字化环境和应用系统构成了巨大的安全威胁。

<1>Rorschach:加密数据最快的勒索软件

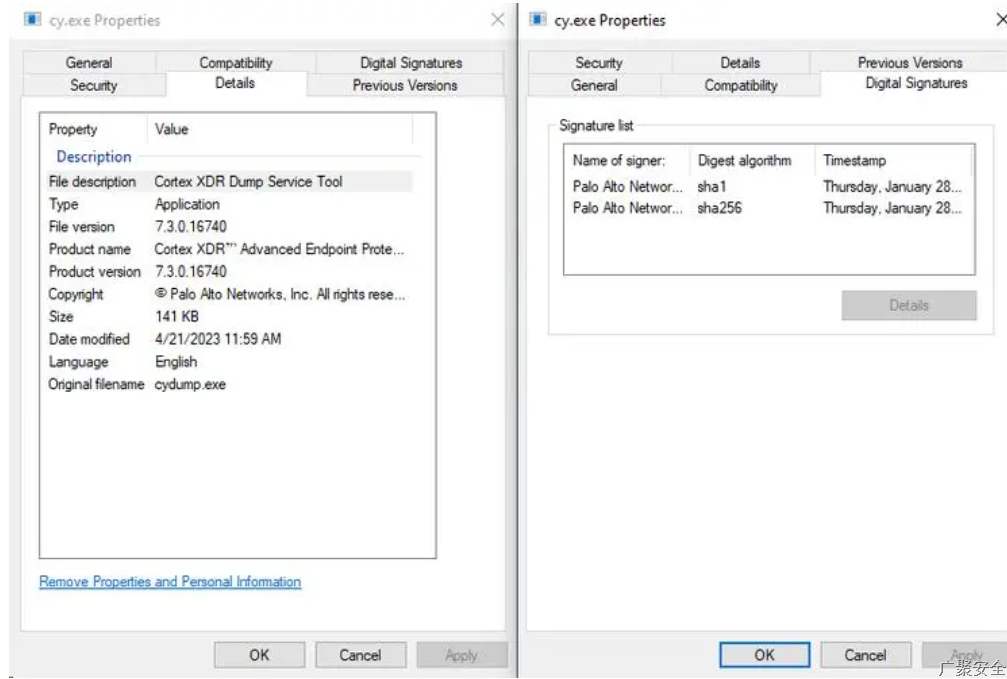

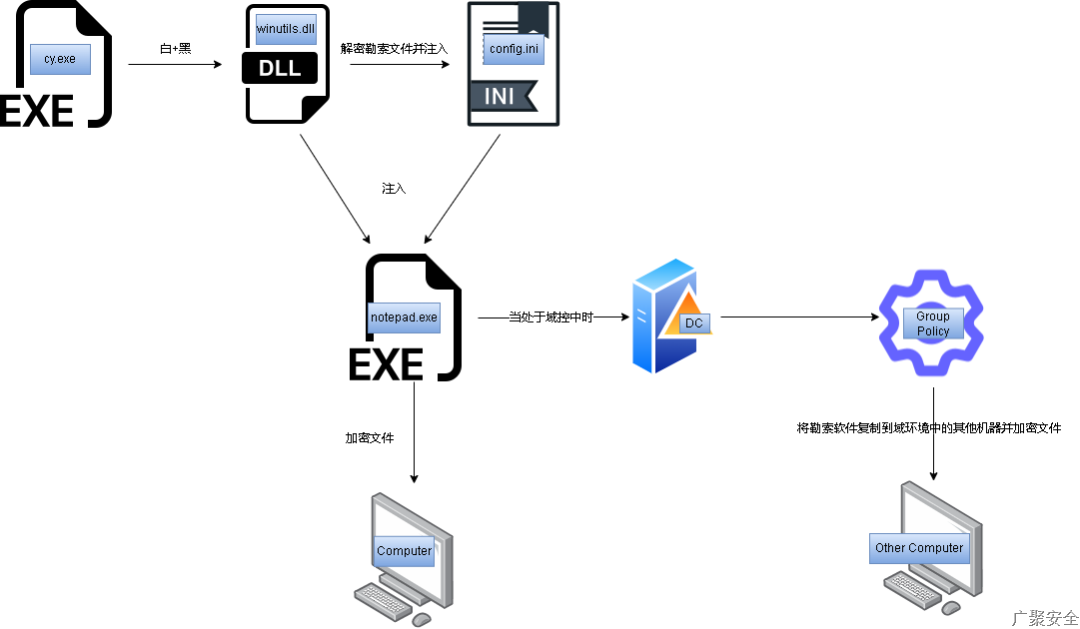

2023年初,网络安全公司Check Point的研究人员发现了一个勒索软件新变种——Rorschach。

Rorschach是迄今为止加密数据最快的勒索软件。与其他勒索软件不同的是,Rorschach勒索病毒没有与任何以前已知的勒索软件集团关联,因此这种恶意软件威胁在技术上具有很多独特的功能,不仅具有自我传播能力,而且还从LockBit v2.0、Babuk和Darkside等主要勒索软件变种中引入了一些功能,大大提高了勒索攻击的能力门槛。

Rorschach调用API函数将shellcode注入白进程notepad.exe的内存中,从而实现在目标进程的上下文中执行任意代码,该操作能够绕过一些杀毒软件、防火墙等的安全措施。

<2>Chameleon:移动应用领域的新威胁

Chameleon(变色龙)恶意软件是由网络安全公司Cyble在今年初发现的一种新型安卓恶意软件,可以冒充澳大利亚政府机构CoinSpot加密货币交易所和IKO银行,通过受损网站、Discord附件和Bitbucket托管服务进行分发,对受害用户展开网络攻击。

Cyble安全研究人员表示, Chameleon主要通过叠加注入和密钥记录、Cookie和受感染设备的短信窃取用户凭据。该恶意软件有很强的逃避安全检查能力,一旦启动后会立即执行各种“检查”,以逃避安全软件的检测,并会赋予自己更多的权限。Chameleon恶意软件的出现凸显了移动应用领域恶意软件风险的增长趋势。

<3>Goldoson:下载量已经过亿

Goldoson是另外一种应该关注的Android恶意软件,这种攻击可以利用60多个流行的应用程序,目前累计下载量已超过1亿次。据发现 Goldoson的McAfee研究团队表示,该恶意软件可以收集有关已安装应用程序、WiFi和蓝牙连接设备以及用户GPS位置的数据。此外,它还可以在未经用户同意的情况下,自动在后台点击付费广告来进行广告欺诈。

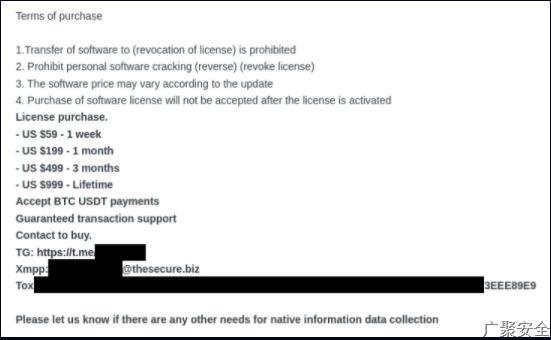

<4>Rhadamanthys:更高级的信息窃取软件

Rhadamanthys是一款更加高级的信息窃取软件,于2022年9月在暗网上首次发布,并快速受到非法攻击者的追捧。Rhadamanthys主要通过谷歌广告分发,并将受感染的用户重新定向到伪造的网络钓鱼网页。这些广告主要针对个人在线消费者,同时也可以用于攻击企业组织,此时它会通过垃圾邮件传播,并在其中包含带有恶意负载的附件。

作为一个信息窃取器,Rhadamanthys会从受害者处收集尽可能多的信息,包括用户名、随机存储器(RAM)、CPU信息、浏览历史、cookies、登录凭据等,甚至受害者的电脑屏幕也会被截屏,这些信息都会被自动转发到攻击者控制的服务器上。在进一步的攻击行动中,攻击者可以使用这些信息进行身份盗窃,窃取银行账户或从事其他恶意活动。

<5>Pipedream:以工业控制系统为目标

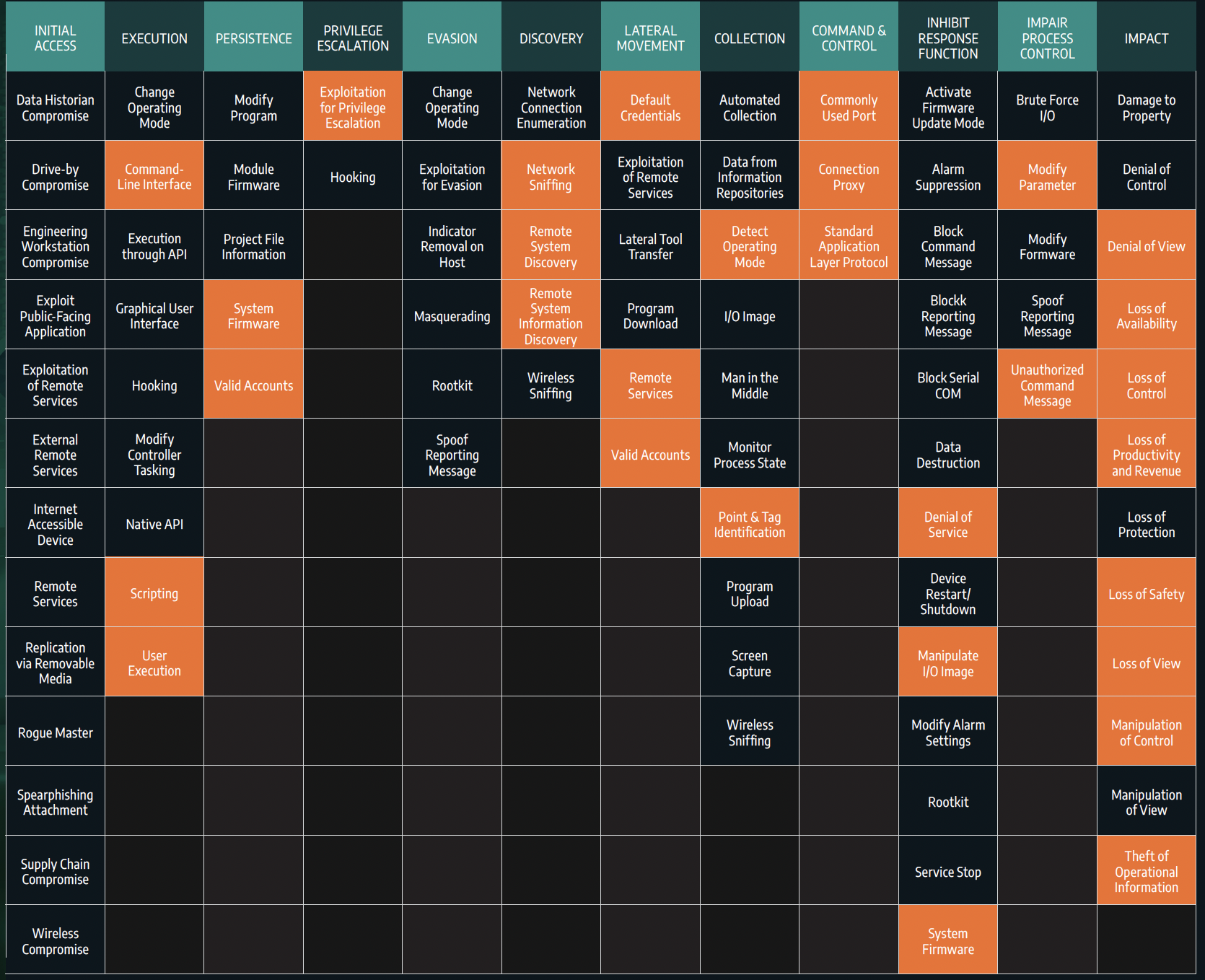

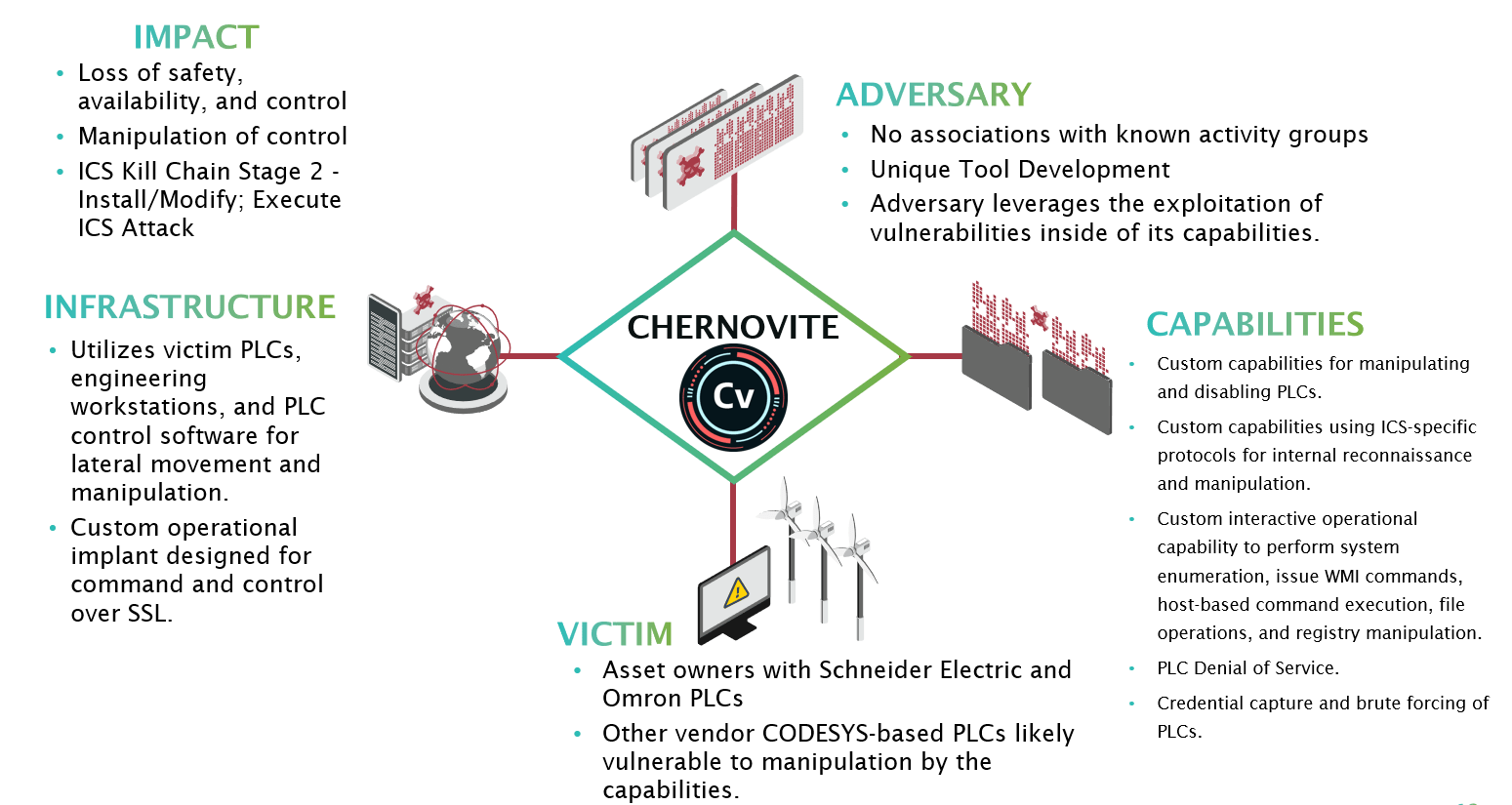

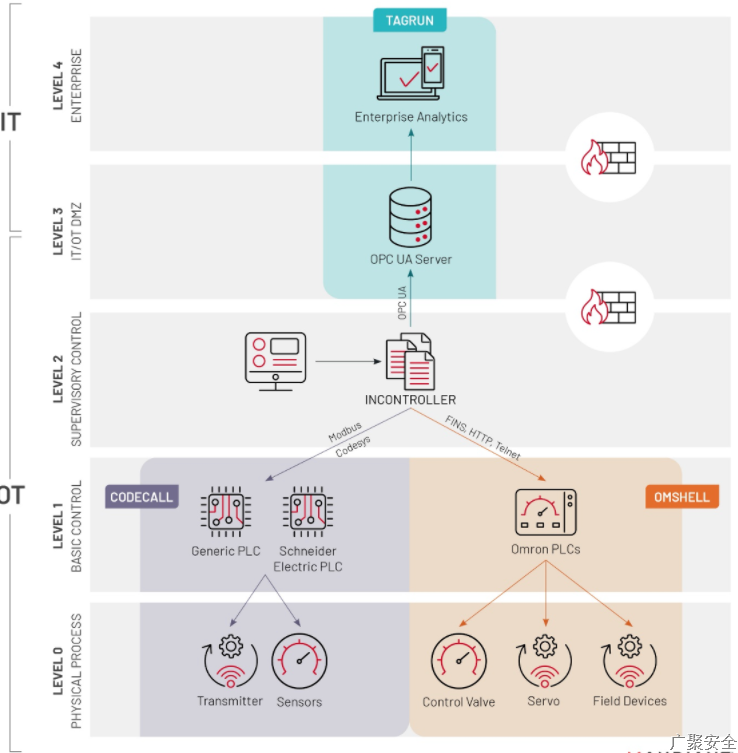

PIPEDREAM是威胁组织CHERNOVITE开发的针对工业控制系统的恶意软件。PIPEDREAM是一个模块化的ICS攻击框架,攻击者可以利用它来根据目标和环境造成中断或破坏。

CHERNOVITE组织的PIPEDREAM恶意软件可以执行38%的已知ICS攻击技术和83%的已知ICS攻击战术。PIPEDREAM可以操纵各种工业控制PLC和工业软件,包括欧姆龙(Omron)和施耐德(Schneider)控制器,并且可以攻击无处不在的工业技术,包括CODESYS、Modbus和OPC UA。总之,PIPEDREAM可以影响全球相当大比例的工业资产。PIPEDREAM目前没有利用任何Schneider或Omron漏洞,而是利用本机功能。

虽然CHERNOVITE专门针对施耐德电气和欧姆龙PLC,但也可能有针对其他供应商的其他模块,并且PIPEDREAM的功能可以在数百个不同的控制器上运行。因此,将重点放在设备供应商上是错误的,而应将重点放在攻击者正在利用的战术和技术上。

CHERNOVITE能够枚举工业环境、渗透工程工作站、利用过程控制器、跨越安全和流程区域、从根本上禁用控制器、并操纵执行的逻辑和编程。所有这些能力都可能导致工业环境失去安全性、可用性和控制力,从而大大增加恢复时间,同时可能使生命、生计和社区面临风险。

图2 CHERNOVITE模型图

<6>Evil Extractor:善于伪装的“教育工具”

Evil Extractor恶意软件最初是由一家名为Kodex的公司开发,该公司称其为“教育工具”。根据安全研究人员的说法,它通常被伪装成一个合法文件。但它一旦被受害者加载,就会利用PowerShell进行恶意攻击目的。正如它的名字一样,Evil Extractor的恶意活动包括从端点提取敏感信息,并将其发送到威胁行为者的FTP服务器。

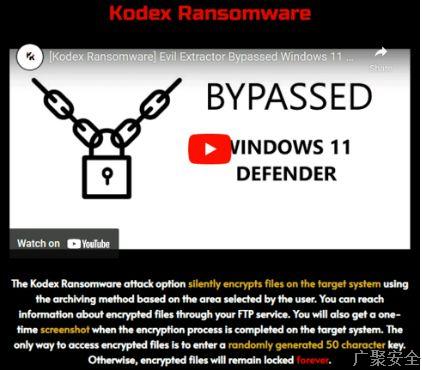

EvilExtractor还具有勒索软件功能,它被称为“Kodex勒索软件”,如下图所示。我们从上一节提到的.net加载程序中提取了此PowerShell脚本,其勒索软件的脚本与其窃取程序的脚本相似。

Kodex勒索信息:

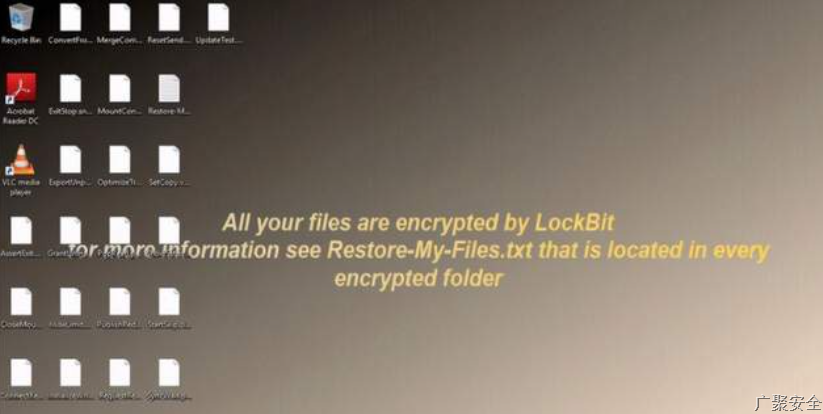

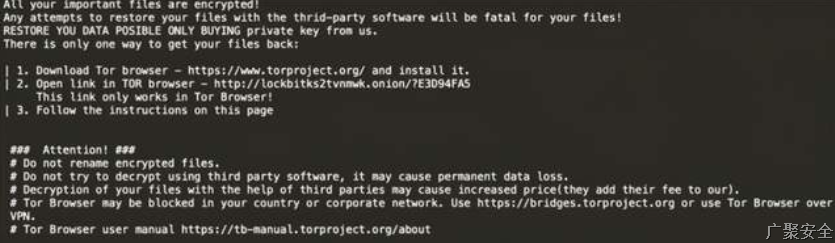

<7>LockBit:最危险的勒索攻击威胁

LockBit勒索软件于2019年首次浮出水面,由于其不断采用新的策略、技术和支付方式,经不断发展和演变,现已成为勒索软件领域作案最为频繁的威胁团伙之一,也被研究人员列为当前“最危险的恶意软件威胁之一”。LockBit勒索软件与其他勒索软件的关键区别在于,在勒索策略上已经开始资本化发展,成为一款勒索软件即服务(RaaS)产品。同时,该团伙还一直将工业基础设施作为重点关注的攻击目标。

勒索信息:

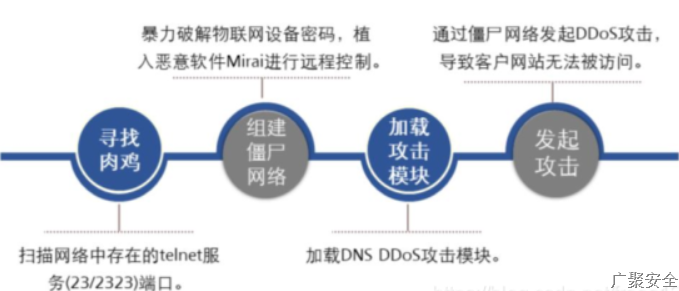

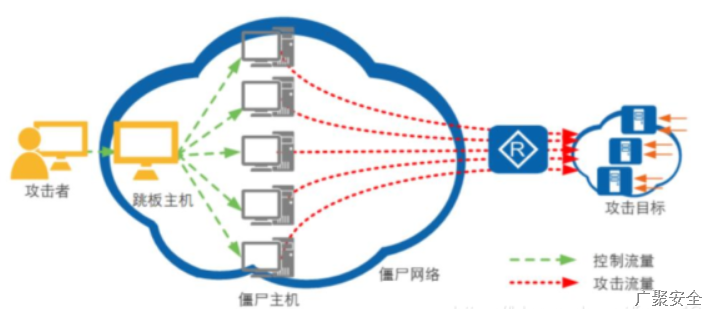

<8>Mirai僵尸网络:助推DDos攻击

Mirai僵尸网络首次出现于2016年8月,并被广泛用于针对各大网站、企业网络和其他信息基础设施发动大规模DDoS攻击。Mirai恶意软件善于利用各种技术上的漏洞来非法控制计算设备,并将这些设备连接在一起,形成一个庞大的僵尸网络系统,而被劫持的设备会被编程以执行进一步的网络攻击。就在最近,研究人员观察到Mirai僵尸网络的一些新动态,它正在积极利用TP-Link Archer A21(AX1800)WIFI路由器漏洞。尽管目前的Mirai僵尸网络活动主要还是针对一些东欧地区国家,但其可能会快速向全球蔓延。

<9>CV恶意软件:轻松绕过主流的防病毒工具

顾名思义,CV(简历)恶意软件通过受感染或伪造的简历文件来运行,并将恶意软件投递到受害者的系统。研究人员发现,CV恶意软件可以绕过50多种不同的杀毒软件应用程序,其开发者可能针对主流的反病毒产品都进行了逆向工程,以确保CV恶意软件工具可以逃脱检测。需要指出的是,CV恶意软件是恶意软件的通用类别,同时也是一种特定的恶意软件类型。这种恶意软件会有许多不同的版本变异,研究人员建议企业用户要对各种形式的CV恶意软件保持警惕。

<10>AI恶意软件:网络攻防的下一站

网络攻击者现在正在积极利用人工智能技术,创建由AI驱动的,具有高度规避能力的恶意软件和勒索软件。这种软件可以分析企业信息化系统的防御机制,并迅速伪装成合法的通信模式,以逃避安全检测。在过去的2022年,各种和AI技术利用相关的网络威胁也引起了安全专家们的高度关注,企业组织也必须努力了解最新的AI网络威胁形势,并采取相应的安全措施。